Microsoft Defender: gestiona y protege los servicios y equipos en remoto de tu empresa

Implementar la estrategia de ciberseguridad adecuada requiere un delicado equilibrio entre protección y comodidad. En el mundo de la seguridad informática, la tendencia es la conveniencia con el propósito de la operatividad y eficiencia del negocio. En este sentido, Microsoft Defender favorece el blindaje ante todo tipo de amenazas.

Qué es Microsoft Defender

Microsoft modificó los nombres de algunas soluciones de seguridad y las unió bajo el denominativo Defender. Con estos cambios, la compañía quiere crear más claridad en su oferta y facilitar la comprensión de todas las capacidades de seguridad de Microsoft.

Defender ofrece un conjunto unificado de soluciones de seguridad que, gracias a la tecnología XDR (Extended detection and response, en sus siglas en inglés), vigilan diferentes dominios: identidades, endpoints, aplicaciones en la nube, correo electrónico y documentos. XDR significa Detección y respuesta extendidas y es un nuevo enfoque diseñado para brindar seguridad inteligente, automatizada e integrada, y capacidad de respuesta de una manera centralizada.

Centro de seguridad de Microsoft Defender.

Y es que ya no es suficiente proteger solo los dominios separados. Los ciberataques ocurren en varios dominios al mismo tiempo y se propagan lateralmente dentro de las organizaciones. XDR permite conectar diferentes alertas que aparentemente son incoherentes y, por lo tanto, burlan a los atacantes.

Suite de soluciones de seguridad

Algunas de las soluciones que componen Defender son:

- Microsoft 365 Defender usa IA para interceptar ataques de forma automatizada y entre dominios. Con paneles e informes, proporciona una visión clara de qué amenazas están activas y dónde.

- Microsoft Defender para Endpoint es relevante, entre otras cosas, por el creciente número de dispositivos que se utilizan para trabajar de forma remota. Estos están bien cubiertos con esta solución que ofrece funcionalidades preventivas y posteriores a la infracción. Microsoft Defender for Endpoints investiga continuamente la situación de seguridad de los dispositivos de empresa en busca de posibles infracciones.

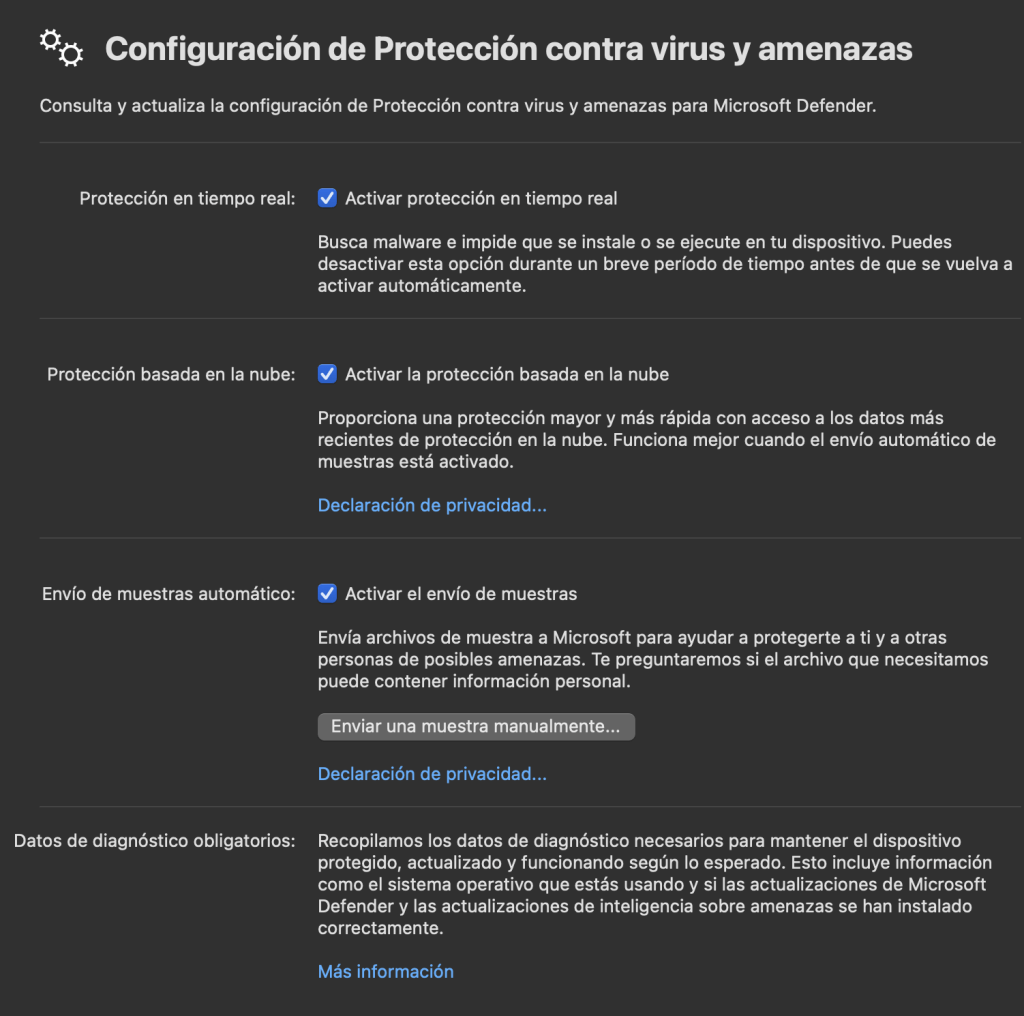

Microsoft Defender for Endpoint en un MAC.

- Microsoft Defender para Office 365 protege todas las aplicaciones de Office 365 de amenazas avanzadas. Por ejemplo, el phishing y el fraude por correo electrónico, así como en las infracciones a través de documentos corruptos y herramientas de colaboración.

- Microsoft Defender for Identity administra los riesgos de identidad. El robo de identidades, con el que los ciberdelincuentes obtienen acceso a datos confidenciales o valiosos, es una práctica habitual. Por lo tanto, la gestión y el control adecuados de las identidades son cruciales para un entorno de trabajo seguro. Microsoft Defender for Identity lleva esto al siguiente nivel al correlacionar señales sospechosas con otras alertas y facilita el acceso seguro para los empleados.

- Microsoft Intune ofrece una gestión centralizada de la movilidad empresarial (EMM) en la nube. Cada vez más empleados derivan sus tareas al plano móvil. Pues bien, Intune permite el análisis de los riesgos de seguridad en dispositivos y aplicaciones móviles desde un único panel de control.

Cuáles son las ventajas de Microsoft Defender

Veamos cuáles son las principales características ventajosas que aporta esta suite de soluciones a las organizaciones.

Protección en tiempo real

La protección en tiempo real es un componente de las capacidades de contención y bloqueo de comportamiento en Microsoft Defender para Endpoint. Cuando Microsoft Defender Antivirus detecta un comportamiento o archivo sospechoso, la información se envía a varios clasificadores. El motor de bucle de protección rápida inspecciona y correlaciona la información con otras señales para llegar a una decisión sobre si bloquear un archivo.

La verificación y clasificación se realiza rápidamente. Da como resultado un bloqueo rápido de malware confirmado e impulsa la protección en todo el ecosistema. Con el bloqueo del bucle de retroalimentación, los dispositivos de la organización están mejor protegidos contra los ataques.

Protección de red

La protección de red permite o bloquea URL y direcciones IP específicas, ya sea manualmente o a través de fuentes de inteligencia de amenazas. Ayuda a evitar que las aplicaciones accedan a dominios maliciosos. Esta característica está disponible pero no funcionará sin nuestras capacidades de antivirus habilitadas. La información detallada sobre los eventos y bloques de protección de la red se puede ver y analizar en el Centro de seguridad de Microsoft Defender, donde los equipos de seguridad también pueden ejecutar consultas de búsqueda avanzadas para un enfoque de seguridad más proactivo.

Bloqueo a primera vista

Esta función proporciona una forma de detectar y bloquear nuevo malware en un breve período de tiempo. Cuando Microsoft Defender Antivirus encuentra un archivo con características sospechosas que no ha sido identificado, consulta nuestro backend de protección en la nube. Se usa heurística, machine learning y análisis automático del archivo con el objetivo de determinar si los archivos son maliciosos y no constituyen una amenaza. Esta característica y su configuración requerida están habilitadas de forma predeterminada cuando se abren ciertas configuraciones de requisitos previos, pero no funcionarán sin Microsoft Defender Antivirus.

Detección y bloqueo de aplicaciones potencialmente no deseadas

Las aplicaciones potencialmente no deseadas no tienen la condición de virus, entre otras amenazas. Sin embargo, afectan negativamente el rendimiento de los dispositivos. Esta clase de aplicaciones también pueden incluir programas que tienen mala reputación. Microsoft Defender para Endpoint identifica y evalúa estas aplicaciones debido a ciertos tipos de comportamiento no deseado.

Información detallada sobre el malware bloqueado

Cuando Microsoft Defender Antivirus bloquea un archivo, se registra la alerta, la evaluación del riesgo del equipo y las acciones realizadas en toda la organización. Esto proporciona responsabilidad y trazabilidad. La capacidad de permitir o bloquear un archivo directamente desde Microsoft Defender para Endpoint está disponible. También incluye la posibilidad de solicitar una descarga o recopilar el archivo. Si una solución de terceros bloquea el malware, la organización tiene mucha menos visibilidad y menos acciones reactivas disponibles.

Cumplimiento y ubicación geográfica

Los componentes dentro de Microsoft Defender y la ubicación geográfica de los datos, cumplen con la misma norma ISO 27001. Cuando utilizamos la plataforma Defender for Endpoint, obtenemos datos relacionados con la soberanía geográfica, el cumplimiento de ISO y la retención de datos. Podemos evitar el riesgo potencial de emplear un proveedor externo con un nivel diferente de cumplimiento o la tarea de validar el cumplimiento con el proveedor externo.

En suma, Microsoft Defender supone una solución de seguridad multicomponente que puede ajustarse a las necesidades de organizaciones de todos los tamaños.

Endpoint Manager, Microsoft Defender, Microsoft Defender for Identity, Microsoft Defender para Office 365, Microsoft Intune

Volver